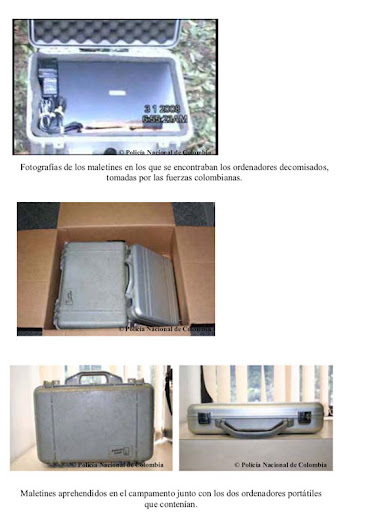

Leyendo al agudo Blog de Curves -hay que leer al enemigo, especialmente si está bien informado- aparecía una interesante noticia con el informe de Interpol sobre los notebooks recuperados en el polémico ataque a Raul Reyes, alto jefe de las FARC, ocurrido en Ecuador hace algún tiempo.

Leyendo al agudo Blog de Curves -hay que leer al enemigo, especialmente si está bien informado- aparecía una interesante noticia con el informe de Interpol sobre los notebooks recuperados en el polémico ataque a Raul Reyes, alto jefe de las FARC, ocurrido en Ecuador hace algún tiempo.Yo siempre he pensado que los notebooks eran el objetivo real del ataque, con la idea de incriminar a Hugo Chavez y su régimen como estado protector del terrorismo. Una acusación a Chavez en la Corte de la Haya o en la ONU con "pruebas" de que protege o apoya a un grupo terrorista abrirían las puertas a una intervención militar con todas las de la ley. Seguramente en la agitada reunión de la OEA post ataque -donde Chavez apareció inusualmente mesurado- se transó que no lo demandarían a cambio de que no revolviera el asunto de la intervención militar, que podía tener graves consecuencias.

El problema es que las pruebas son documentos encontrados en los notebook, los que -al menos a un nivel básico- podrían haber sido escritos por cualquiera luego de incautar los equipos. Obviamente para Colombia y USA sería muy conveniente tener documentos que muestren a Chavez apoyando explicitamente a las FARC y al gobierno de Venezuela le conviene alegar que cualquier documento de ese tipo es falso.

Lo que hizo el gobierno de Colombia fue legitimar con un peritaje de Interpol que la información de los computadores no había sido alterada desde la incautación de los equipos. Verificar toda la información habría sido imposible así es que se limitaron a verificar los documentos de interés para el gobierno, que fueron entregados impresos en papel. La tarea de Interpol era verificar si esos documentos habían sido alterados o escritos posteriormente a la captura de los equipos.

¿Como hicieron el peritaje? primero que nada usaron una función hash con md5sum, que consiste en crear un "resumen" único e irrepetible para grandes cantidades de datos, es decir aplicaron un programa para calcular el valor hash a los discos completos de los notebook que es una combinación única de números y letras, si se modifica un solo bit de ese gran archivo, el valor del hash será distinto y eso acusaría la alteración.

Luego enviaron esas imágenes de los discos duros a dos expertos informáticos de policías asociadas a Interpol: uno de la policía de Singapur y otro de Australia. Ninguno de ellos habla español ni conocía los valores hash y se les encargó auditar los discos imagen: cantidad de archivos, instalaciones, modificaciones, etc. y -lo más importante- les entregaron copia escrita de los documentos de interés para que los ubicaran por su cuenta en la imagen y determinaran, buscando versiones borradas o sobreescritas, si esos archivos habían sido modificados o escritos con fecha posterior a la captura de los equipos.

La conclusión de los peritos fue que no habían encontrado indicios de modificación de los documentos de interés, es decir que habían sido escritos antes de la incautación y que no habían sido modificados posteriormente. Sobre el resto de la información no se pronunciaron porque, según sus propias palabras, necesitarían unos 1000 años para verificarla completa.

Se consiguió así el objetivo del gobierno de Colombia (y el de USA por su intermedio) de tener una certificación de la originalidad e integridad de los documentos periciada por Interpol, que se supone neutral pues asocia a todos los cuerpos de policía del mundo, incluídos los de Venezuela, Colombia y Ecuador. La certificación de estos documentos como legítimos es un arma importante en contra de Chavez que podría, en un momento dado, justificar una intervención militar conta el gobierno de Venezuela. ¿Podría tratarse de un montaje de Interpol? claro que si, aquí se aplica la pregunta ¿quien vigila al vigilante? y si los altos mandos de Interpol así como los peritos estaban de acuerdo las conclusiones podrían ser falsas. Hay muchas maneras de falsear un peritaje de esos y la única garantía es la reputación de imparcialidad de Interpol y de los peritos, así como la cantidad de personas que participaron en el proceso.

Pasando a otro tema, también relacionado con computación ¿vieron la noticia sobre las bases de datos que se filtraron con información personal de millones de chilenos?. Yo no veo que tanto escándalo, una consecuencia normal e imparable de la tecnología es que hay cada día menos información privada, eso es como la piratería, algo imposible de controlar. A medida que se acumulan datos -supuestamente privados- de las personas en computadores es cuestión de tiempo para que estos se difundan, con o sin ley. Espérense nomás que se empiezen a filtrar mail personales. No existe nada privado en Internet, lo que todavía queda como privado es solo porque la tecnología no se ha desarrollado lo suficiente. Solo esperen un tiempo y verán como empieza a aparecer más y más información personal en público. No hay nada que hacer contra eso, las leyes en ese caso son tan eficaces como una ley contra los terremotos o contra la piratería.

En fin, iba a escribir algo sobre una salida al mar para Bolivia por Arica pero salió esto otro. Lo dejo para mañana entonces. Nos belmont.

y paso por zapatito roto; para que el tio sam , mañana nos cuente otro.

ResponderBorrarguena , muy guena

narf.

Esto es util para casos de menor envergadura; para este caso nada es creible,lastima por la interpol que se prersto para este montaje.

ResponderBorrarEn buena hora para repensar el proposito de interpol;que ya suena a mala-producion de los 60´.

last dance

Tal como puse en la entrada en el fondo se trata de la credibilidad del peritaje. Lo que se me olvido poner es que la credibilidad de los particulares no interesa para nada en todo esto, el asunto real es la credibilidad que pueda tener el peritaje ante otros gobiernos, particularmente los de más peso en Europa y Asia, que son los que pueden votar resoluciones en el consejo de seguridad o influenciar en tribunales internacionales.

ResponderBorrarEstá de cajón que los partidarios de chavez van a "deunciar el montaje" mientras que sus enemigos van a aceptar "sin sombra de duda" duda el peritaje, pero eso tiene muy poca importancia respecto de lo que se está jugando: una condena internacional a nivel de gobiernos o al menos un deterioro del apoyo de los países más importantes.

Esto es lo que pasa... Se reconoce que este "hallazgo" aunque muy bueno, no tiene importancia porque mucho de lo que se podria encontrar o ya encontro en los laptops ya se sabia a ciertos niveles. Se supondria que el material se puede ocupar como evidencia para demostrar que Chavez esta auspiciando actividades terroristas en america del sur pero para que? quien lo va a creer? Van a haber ilusos como el Anonimo I de mas arriba que siempre culparan al Tio Sam por todo...

ResponderBorrarAnonimo II

vendo laptop a prueba de bombas teledirigidas, poco uso se adiciona un set-criptografico para mandar sus mansajes secretos(no repondemos por mal uso o intervencion.

ResponderBorrarinterpol.S.A.

mish "leer el enemigo"...

ResponderBorrarhmmmm...igual te perdonamos por lo de agudas.

tienes un buen punta acá: que se trata de la legitimidad de la investigación.

sin embargo, hay 72 horas que NO ESTAN CONTABILIZADAS, tal como dice el informe.

mientras tanto, subian y subian los barriles de petro...

saludines enemigo favorito,

ps. eris muy exagerado TB!

just kidding jaja!, aunque algo de cierto hay porque pienso exactamente lo contrario a las curves en casi todo. Pero igual leo siempre porque es un blog bien informado, filudo y divertido.

ResponderBorrarEn lo principal creo que es eso: un asunto de credibilidad ante los demás gobiernos, y el nombre de Interpol puede tener su peso. Si hicieron chanchullo o no, como dice la canción "only God really knows"